Come gestire la cyber-security e la sicurezza delle informazioni.

Il prefisso Cyber proviene dal sostantivo "Cibernetica". È un sostantivo che deriva dal greco e letteralmente significa "timoniere" ed era riferito a colui che pilotava una nave o in senso più esteso a chi governava una città o uno Stato. Successivamente alla fine del XVIII secolo inizia ad essere utilizzato descrivere il controllo di un'apparecchiatura su un'altra, dunque il significato del termine acquisisce una estensione indicante il funzionamento di apparecchiature in grado di controllare lo stato di altre apparecchiature.

In seguito a successive estensioni, tipiche dell'evoluzione linguistica e della comunicazione, che noi tutti sappiamo essere spontanee espressioni del cambiamento dei tempi, oggi quando si utilizza il termine cibernetica, esso nella maggior parte dei casi indica contesti relativi ad apparecchiature elettroniche e/o alla realtà virtuale. Oggi abbiamo portato il termine cyber sulla sfera di apparecchi gestiti con tecnologie digitali e informatiche.

Cyber security e sicurezza delle informazioni

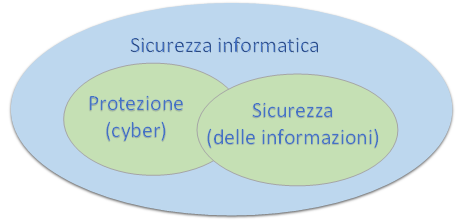

Quando parliamo di cybersecurity, ci riferiamo alla protezione dei nostri dispositivi, sia in relazione al loro corretto funzionamento "meccanico-elettronico-digitale" che alla loro protezione nell'ambito web quando sono collegati alla rete internet.

Sorella stretta della protezione cibernetica è la sicurezza informatica. O più specificatamente, sicurezza delle informazioni.

Per sicurezza delle informazioni si intende la gestione e il monitoraggio del trattamento delle informazioni stesse, attraverso software e attraverso l’intervento dell’utente che mediante delle procedure utilizza quel software.

Possiamo riassumere dicendo che la cybersecurity riguarda la protezione dei dispositivi e della rete, mentre la sicurezza informatica riguarda la gestione delle informazioni.

Il rischio informatico

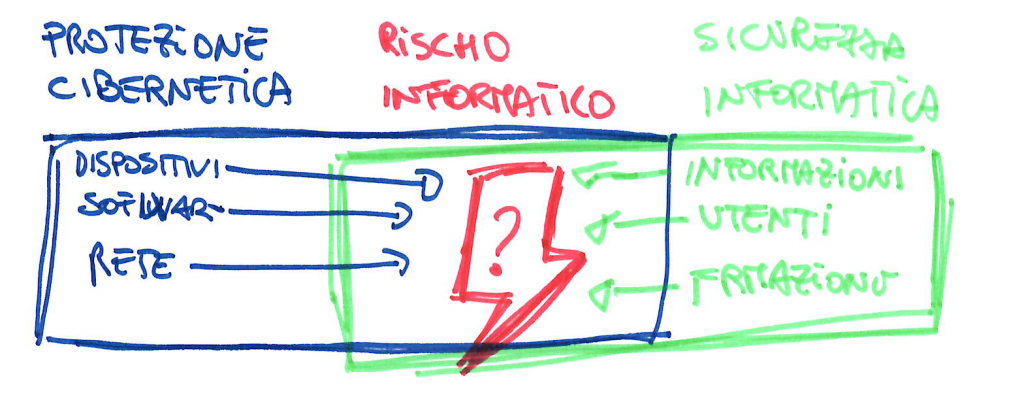

Possiamo facilmente intuire che il rischio informatico non è qualcosa che può essere rilevato restando su un unico livello di osservazione (apparecchiature o software che ci proteggono), ma la sua valutazione deve tener conto di più livelli di analisi.

Questi due ambiti, sicurezza informatica e protezione cibernetica, sono due cose diverse ma interconnesse. Entrambi devono essere curati quanto più possibile, poiché la vulnerabilità di un ambito influenza quella dell’altro.

Se ad esempio abbiamo dispositivi blindatissimi ma i nostri dipendenti non trattano le password con la giusta riservatezza, il sistema può essere violato con estrema facilità. Viceversa, sarà inutile seguire delle sofisticate misure di sicurezza per il trattamento delle informazioni se i dispositivi aziendali non sono adeguatamente protetti e possono essere facile oggetto di intrusioni eterne.

Un caso emblematico è costituito dal "vizietto" degli utenti di salvare tutto sul desktop, invece di utilizzare la propria cartella privata sul server principale: basterà un semplice guasto del pc per perdere dati registrati in locale, rendendo molto difficoltoso un suo recupero.

I diversi aspetti della cyber security

Se vogliamo trattare il rischio informatico, quindi, oltre all'aspetto tecnologico (cyber) e umano (sicurezza) non sarà da sottovalutare l’aspetto organizzativo di un'azienda. L'aspetto organizzativo concerne per esempio l'obbligo di far inserire password di congrua lunghezza e complessità (policy interne). L’aspetto organizzativo riguarderà apposite istruzioni scritte che istruiranno gli utenti a memorizzare i documenti sul server e non sulla propria postazione. L'aspetto organizzativo istruirà processi dove per esempio chi esegue e chi controlla non siano la stessa persona, Ecc. ecc.

Oltre ai framework quindi, di cui parleremo in seguito, viene introdotto il pensiero sistemico per approcciare ai problemi della sicurezza delle informazioni. Non possiamo pensare di valutare il rischio della gestione delle informazioni considerando solo eventi specifici nel sistema (hardware, software, backup, etc.). È necessario ampliare le prospettive ed includere strutture, persone, processi, tecnologia e organizzazione, quindi anche partner, fornitori, clienti e comunità con la quale si entra inevitabilmente a contatto quotidianamente (mail da prospect etc.).

Che cos'è il rischio

Rischio è una parola dall'etimologia incerta, ma essendo qualcosa le cui conseguenze possono presentarsi in qualsiasi settore della nostra vita, sappiamo bene che il rischio è la probabilità dell'insorgere di un certo evento, più o meno prevedibile, che possa arrecarci un danno o una perdita.

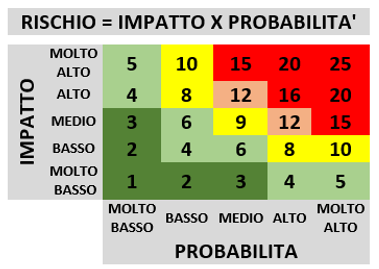

Fare una valutazione del rischio significa individuare tutti i possibili eventi o situazioni che possano causare un danno esprimibile in termini economici, civili, penali o di tempistica ed assegnare ad esso un valore su una tabella di gravità.

Solitamente questa valutazione viene fatta seguendo questo criterio: si assegna un valore da 1 a 5 alla probabilità che un evento possa verificarsi (da 1-molto bassa a 5-molto alta) e con lo stesso criterio si assegna un valore da 1 a 5 all'impatto che questo evento può avere sull'attività svolta. Dall'incrocio di questi dati otterremo una tabella a doppia entrata, come quella sottostante, che valuterà il rischio di ogni evento su una scala di valori da 1 a 25 in ordine crescente di gravità.

Facciamo un esempio di rischio

In caso di interruzione di corrente elettrica per 24 ore quali danni può avere la nostra azienda?

Se la nostra azienda si trova in una zona industriale ben servita e collegata, potrò stimare che la probabilità sia bassa, anche considerando un tempo di ripristino elevato; se invece mi trovo in un posto isolato dove i collegamenti non sono garantiti o gli interventi sono difficoltosi è chiaro che la probabilità salirà fino a poter essere considerata molto alta.

Stabilito il valore della probabilità passeremo a valutare l’impatto, la forza con cui questo evento mi colpirà e che tipo di danni potrà causarmi. Se ho un generatore interno in grado di garantire tutte le attività o almeno quelle essenziali potrò dire che l’impatto sarà basso, ma se sarò costretto a fermare la mia attività avrò un impatto senz'altro più alto.

Moltiplicando i risultati ottenuti, ad es. bassa probabilità 2 X alto rischio 4 otterrò 6 un valore che si trova al limite di una zona di sicurezza delimitata dal colore verde. Se dovesse aumentare la probabilità o l’impatto ci troveremo esposti a zone di pericolo sempre più intense fino a quelle segnalate con il colore rosso.

Per le situazioni che hanno un valore fino a 6, potrei anche decidere accettare quel rischio o prendere del tempo per abbassarlo. Per le aree da 6 a 25 non posso restare in balia del caso, devo organizzare velocemente procedure o sistemi che mi permettano di affrontarli senza subire perdite che mettano a rischio la mia attività. Si adotteranno quindi "misure correttive" per fare in modo che il rischio scenda ad un livello accettabile.

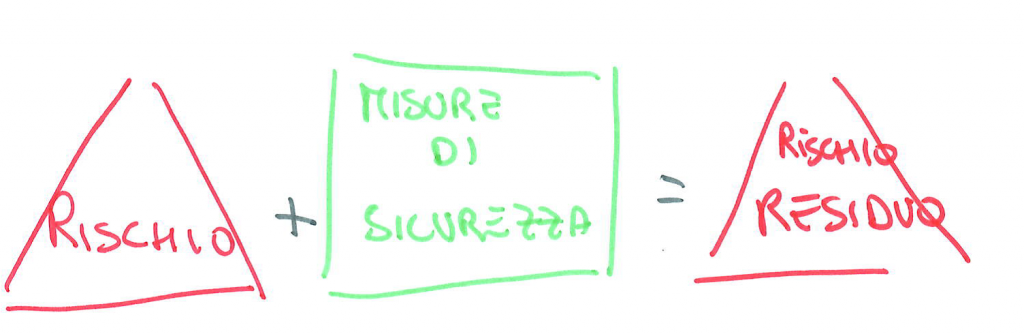

Attuate tutte le misure di sicurezza necessarie e/o fatti piani per sviluppare in futuro le misure di sicurezza necessarie, in modo di continuare in modo fruttuoso la mia impresa, procederò ad una nuova valutazione che mi mostrerà effettivamente quale valore ha il rischio dopo avere apportato questi miglioramenti.

Cyber security: gli ambiti di rischio

Ribadiamo che in ambito informatico l’analisi dovrà prendere in considerazione più aspetti:

La sfera della protezione cibernetica:

– dispositivi (hardware e software) siano essi collegati o meno alla rete

– software utilizzati (contabilità, posta, scrittura, ecc.)

– le modalità di navigazione in rete.

La sfera della sicurezza delle informazioni:

- formazione del personale al trattamento delle informazioni

- formazione del personale all’utilizzo dei dispositivi

- formazione del personale alla fruizione della rete.

La sfera di eventi esterni all'azienda:

- interruzione di servizi (energia elettrica, telefonia, forniture di vario genere)

- agenti atmosferici climatici (inondazioni, temporali, terremoti, ecc.)

Il semplice esempio di calcolo visto sopra è chiaramente volto solo a definire e far comprendere come si calcola un rischio. Infatti, l’analisi del rischio non va affrontata con leggerezza. Questo tipo di valutazione richiede tempo e precisione, vista l’estensione delle aree coinvolte, la loro interazione e i diversi livelli in cui si sviluppano.

L’analisi di tutti gli asset e il calcolo del loro livello di rischio è un processo fondamentale previsto, per esempio, dal sistema di gestione dello standard ISO/IEC 27001 e della successiva fase di pianificazione prevista dallo stesso standard. Approfondiremo, nel prossimo articolo, in dettaglio quali norme ci impongono una fase di valutazione del rischio e le seguenti operazioni da attuare.

Il rischio residuo

Una qualità propria del rischio è che non può mai essere azzerato completamente e questo vale per qualsiasi ambito.

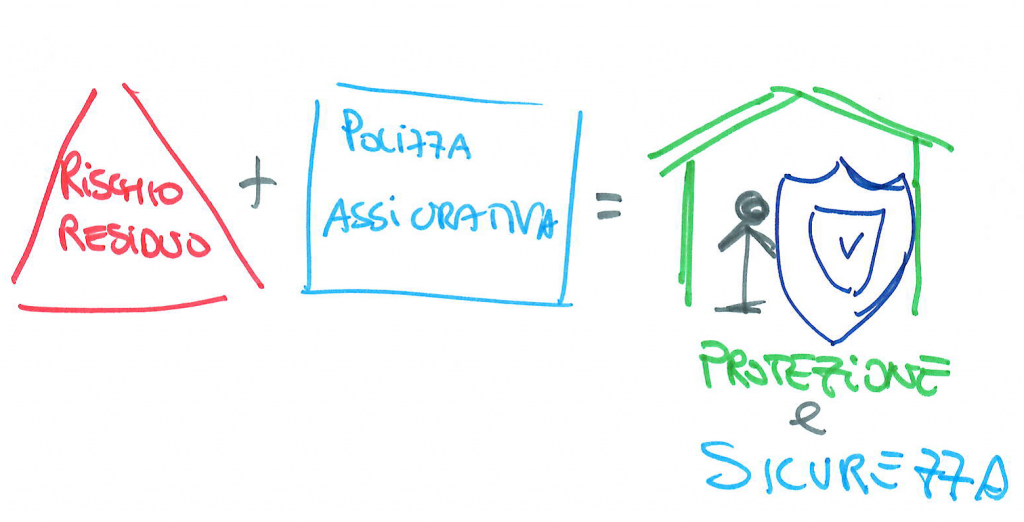

Se vogliamo tutelarci dalle conseguenze di eventi imprevisti o per i quali non riusciamo ad azzerare il rischio, soprattutto se ci espongono a pericoli ingenti possiamo stipulare delle assicurazioni esattamente come facciamo negli altri ambiti della nostra vita. Sono diverse le compagnie di assicurazione che specialmente dall'entrata in vigore del Regolamento Privacy (UE) 2016/679 (GDPR) si sono organizzate per poter offrire delle coperture per questo genere di rischi.

Articolo a cura del Gruppo Cyber Security | Comitato Scientifico di ASSO DPO